پل ها چیست؟ استفاده غیرقانونی از پل | توسط Coinbase | آوریل 2022

[ad_1] توسط هایدی وایلدر، مدیر تحقیقات ویژه و تامی یانگ، محقق بلاک چین بخش 1: پل ها چیست؟ مبانی پل، حقایق و آمار بازیگران غیرقانونی اغلب جذب جدیدترین اشکال فناوری می شوند و متأسفانه پل ها نیز از این قاعده مستثنی نیستند. بازیگران غیرقانونی به افراد یا گروههایی گفته میشود که فعالیتهای غیرقانونی مانند کلاهبرداری،

[ad_1]

توسط هایدی وایلدر، مدیر تحقیقات ویژه و تامی یانگ، محقق بلاک چین

بخش 1: پل ها چیست؟ مبانی پل، حقایق و آمار

بازیگران غیرقانونی اغلب جذب جدیدترین اشکال فناوری می شوند و متأسفانه پل ها نیز از این قاعده مستثنی نیستند. بازیگران غیرقانونی به افراد یا گروههایی گفته میشود که فعالیتهای غیرقانونی مانند کلاهبرداری، دزدی یا سایر فعالیتهای غیرقانونی روی بلاک چین انجام میدهند. در بخش قبلی این وبلاگ به اکسپلویت های کرم چاله و پل رونین پرداختیم.

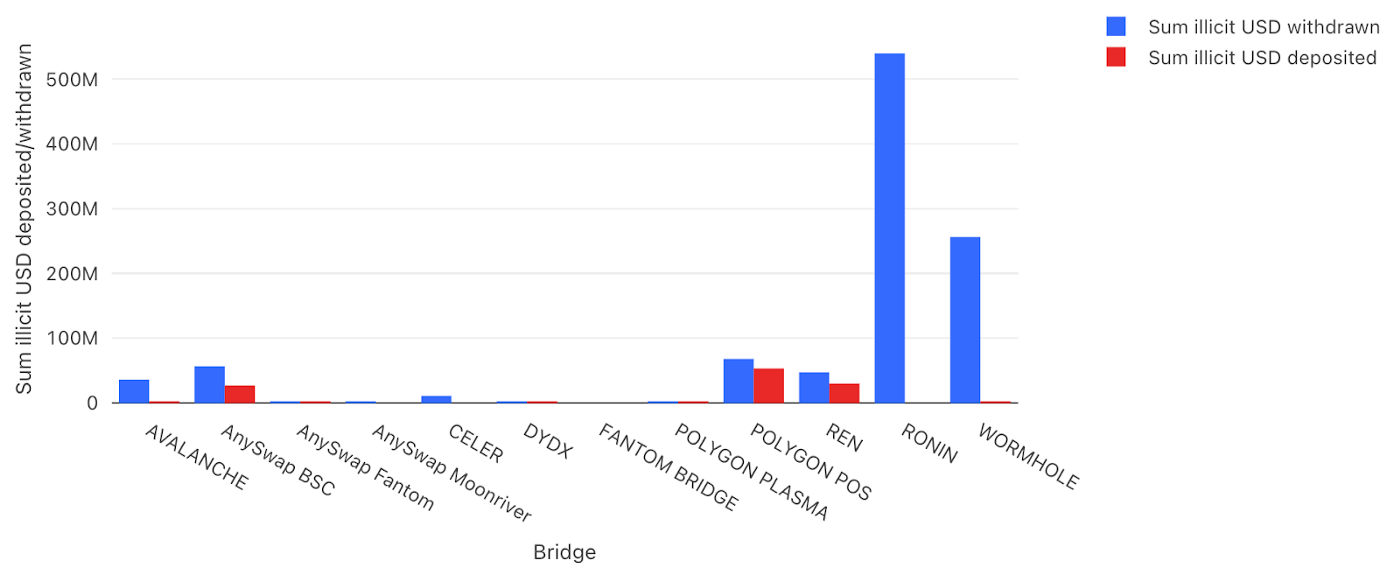

با تجزیه و تحلیل استفاده از پلهای اتریوم توسط بازیگران غیرقانونی در ژانویه 2021 تا آوریل 2022، متوجه میشویم که Ronin، Wormhole و پس از آن Polygon و Anyswap بیشترین حجم را دارند.

تا به امروز، سوء استفاده از پل رونین که در اواخر ماه مارس انجام شد، بزرگترین هک در فضای دیفای است که در مجموع بیش از 540 میلیون دلار وجوه دزدیده شده (تا روز پل زدن وجوه) داشته است. ما درباره این اکسپلویت در بلاک پست قبلی خود با جزئیات بیشتری صحبت کردیم. جای تعجب نیست که این هک بزرگترین حجم غیرقانونی را با پل رونین تشکیل می دهد.

پل اتریوم-سولانا Wormhole در فوریه 2022 مورد حمله قرار گرفت که منجر به خسارت بیش از 250 میلیون دلار شد.

پل Polygon در درجه اول توسط استثمارگر Polynetwork (اگرچه وجوه برگردانده شد)، هکرهای bZx و کشش قالیچه سیستم AFK. به نظر میرسد هکرهای bZx به معنای واقعی کلمه بین زنجیرهها رفت و آمد کردهاند تا تصمیم بگیرند که کدام یک برای تجمیع وجوه بهتر است. اتریوم در نهایت برنده شد.

پل Anyswap BSC در درجه اول به عنوان یک پل مورد استفاده قرار گرفت مهاجمان وام فلش Bunny Finance، هکرهای Squid Game rug pull و Vee Finance.

چرا بازیگران غیرقانونی اصلاً میخواهند برای پل زدن زحمت بکشند؟

دلایل بازیگران غیرقانونی برای پل زدن وجوه بین شبکه ها در مقایسه با جمعیت عمومی کاربران پل، هم مشابه و هم متفاوت است. دلایل احتمالی عبارتند از:

- تحکیم. ترکیب وجوه از طریق پل زدن، رسیدگی به آنها و به طور کلی پس از آن شستن آنها را آسان تر می کند.

- مبهم سازی. پل زدن وجوه به شبکه های دیگر لایه دیگری از پیچیدگی را به ردیابی وجوه در زنجیره می افزاید. ردیابی وجوهی که از طریق یک پل حرکت می کنند، نیازمند قابلیت ردیابی در هر دو شبکه و اتصال آنها از طریق پل است.

- تراکنش های سریع تر و ارزان تر و استفاده از دارایی هایی که بومی شبکه نیستند. انتقال وجوه به دیگر شبکههای سریعتر و ارزانتر میتواند به بازیگران غیرقانونی کمک کند تا وجوه خود را با هزینه کمتری با سرعت بیشتری انتقال دهند. توانایی اضافه شده برای دسترسی به دارایی هایی که بومی شبکه نیستند، به بازیگران قانونی و غیرقانونی اجازه می دهد تا در معرض قیمت دارایی های غیر بومی قرار گیرند، در حالی که از مزایای شبکه دیگر نیز بهره مند شوند.

- برای دسترسی به مجموعه وسیع تری از dApps. همانطور که نظارت بلاک چین به طور فزاینده ای محبوب شده است، بررسی دقیق فعالیت های غیرقانونی نیز افزایش یافته است:

الف) برخی از بازیگران غیرقانونی به جای پول نقد فوری، پل زدن بر روی وجوه را انتخاب می کنند و سپس برای مدتی با آنها کشاورزی می کنند که این مزیت گذراندن زمان و کسب سود در عواید آنهاست.

ب) از طرف دیگر، بازیگران غیرقانونی همچنین از پروتکلهای DeFi خاصی استفاده میکنند که به شکستن زنجیره کمک میکند تا منبع واقعی بودجه را مبهم کند.

اما بازیگران غیرقانونی چگونه در عمل از این روش ها استفاده می کنند؟ چه اتفاقی میافتد پس از اینکه شخصی از طریق وجوه به زنجیره دیگری پل زد؟ آیا می توانید از طریق یک پل به طرف دیگر ردیابی کنید؟

به دلیل شفافیت بلاک چین و بسیاری از پروتکلهای پل، میتوانیم از طریق پلهای مختلف ردیابی کنیم تا مقصد نهایی وجوه را شناسایی کنیم.

در زیر چند نمونه اخیر از نحوه استفاده بازیگران غیرقانونی از پل ها و نحوه ردیابی از طریق پل ها برای شناسایی مقصد نهایی وجوه آورده شده است.

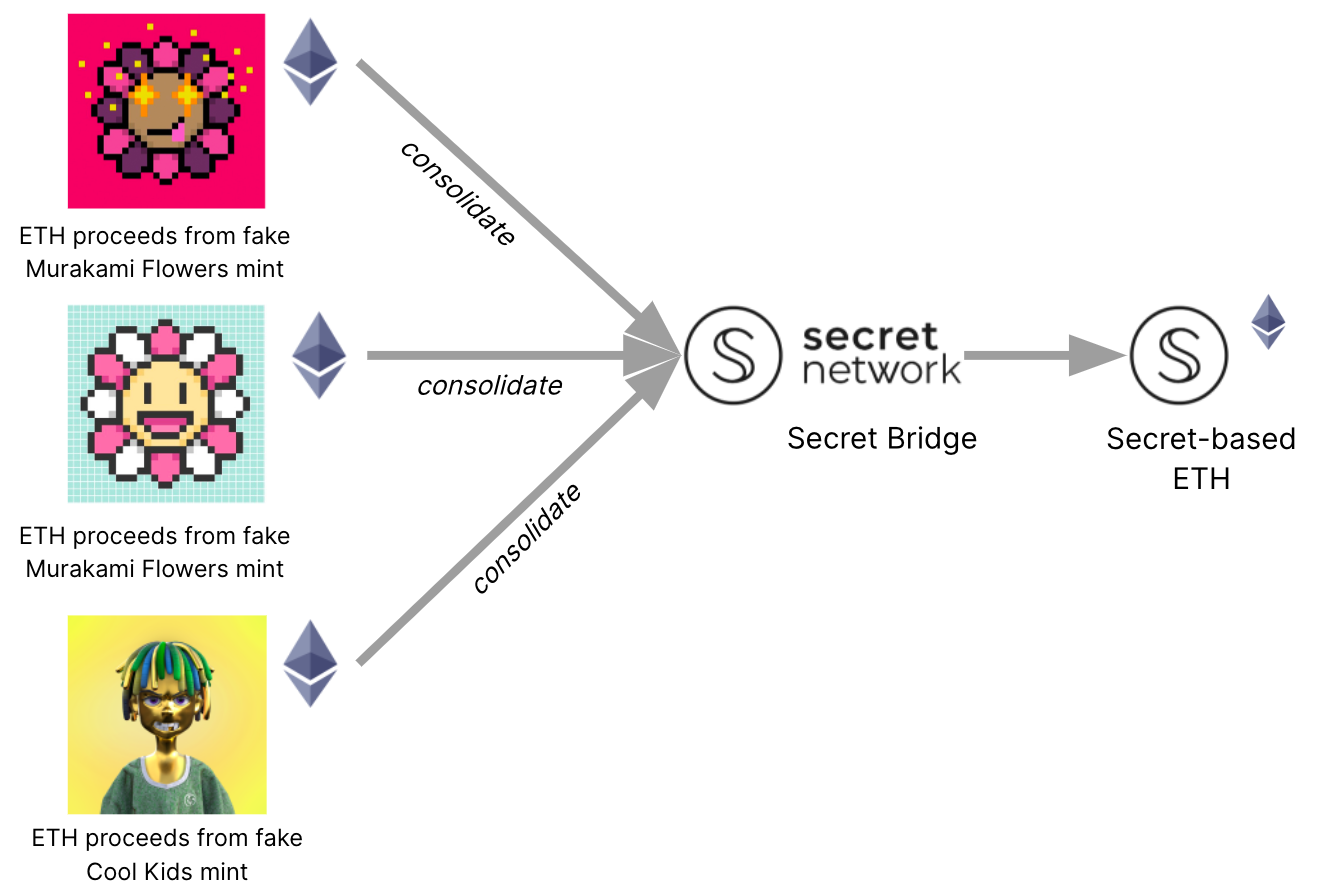

یکپارچه سازی و مبهم سازی – همانطور که در طرح فیشینگ NFT دیده می شود

کلاهبرداری های فیشینگ NFT چیز جدیدی نیست، اما مقیاسی که کلاهبرداری های فیشینگ NFT در رسانه های اجتماعی رخ می دهد، بیداد می کند. در این مورد خاص، ما چندین کلاهبرداری فیشینگ گل موراکامی، در میان دیگر نسخههای محبوب NFT قریب الوقوع را مشاهده کردیم.

در این مورد، مشاهده کردیم که چندین مورد از این کلاهبرداریها ETH دریافتی بدشان را به شیوهای بدیع در کنار هم قرار دادند.

به جای اینکه ETH خود را روی اتریوم جمع کنند، از طریق وجوه به شبکه مخفی پل زدند، که احتمالاً تلاشی برای مبهم کردن منبع و مقصد وجوه بود.

اگرچه آنها ممکن است از طریق پول به شبکه مخفی پل ارتباطی داشته باشند، آنها بارها و بارها به همان آدرس پل زدند. ادغام وجوه حاصل از طرحهای فیشینگ مختلف به آنها این امکان را میدهد تا بهتر به وجوه خود دست یابند.

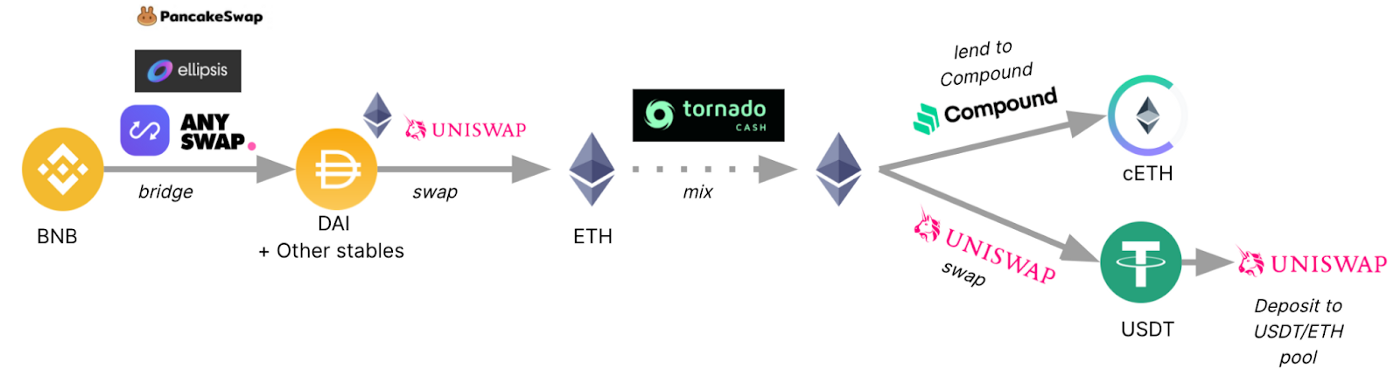

دسترسی به مجموعه گستردهتری از dApps – نمونهای از استفاده از پلها برای تولید مزرعه با دستاوردهای بد با استفاده از Squid Game rug pull

در نوامبر 2021، قالیچه نمادین Squid Game کشیده شد. اگرچه این توکن در زنجیره هوشمند بایننس (BSC) راه اندازی شد، اما وجوه به اتریوم متصل شد. در حالی که این احتمالاً برای اهداف مبهم سازی بود، اما برای دسترسی به dApp های مبتنی بر اتریوم نیز بود.

به طور خاص، هنگامی که مهاجمان بر روی سرمایههای اتریوم پل زدند، دو استراتژی کشاورزی بازدهی را انتخاب کردند که به آنها اجازه میداد از سود بد به دست آمده خود سود کسب کنند.

اولین مورد، مبادله وجوه به USDT و تامین نقدینگی به استخر Uniswap ETH/USDT (یکی از عمیقترین استخرها در Uniswap) بود. دوم گرفتن ETH و قرض دادن آن به Compound بود.

در حالی که مهاجمان شروع به نقدینگی کردهاند، آنها نه تنها منتظر گرمای هوا بودهاند، بلکه در حین انجام این کار، علاقهای نیز به خود جلب کردهاند.

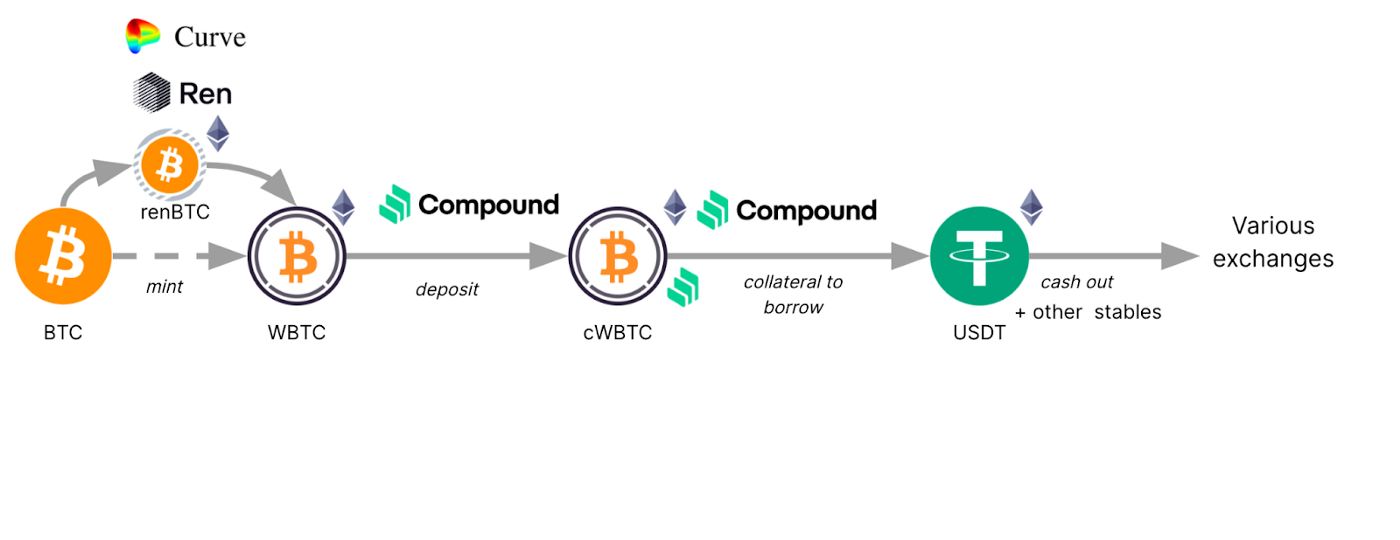

دسترسی به مجموعه گسترده تری از dApps – نمونه ای از استفاده از یک پل برای دسترسی به پروتکل های DeFi برای شکستن زنجیره ردیابی با یک عملیات بدافزار

یک عملیات بدافزار و باجافزار عمدتاً در طول سالها منابع مالی را از قربانیان بیتکوین تأمین میکرد. با این حال، در نیمه دوم سال 2021، این عملیات با استفاده از Ren بر روی وجوه به ETH پل زد.

این به مهاجمان اجازه می داد تا renBTC را ضرب کنند. با استفاده از یک پروتکل خاص، آداپتور Curve.Fi، اپراتورها توانستند بلافاصله renBTC تازه ساخته شده را با WBTC تعویض کنند. هر دو renBTC و WBTC توکن های پشتوانه BTC در بلاک چین اتریوم هستند. توجه به این نکته مهم است که مهاجمان به طور خاص WBTC را میخواستند، اما میتوانستند آن را به Compound بسپارند.

Compound یک پروتکل DeFi است که به کاربران اجازه می دهد سود سپرده های خود را کسب کنند. هنگامی که یک کاربر وجوهی را به Compound مانند ETH واریز می کند، در ازای آن cETH یا Compound ETH به او ارائه می شود که می تواند از طریق Compound با مبلغ اصلی ETH سپرده شده به اضافه سود بدست آمده مبادله شود. از طرف دیگر، کاربران همچنین می توانند از cETH به عنوان وثیقه برای قرض گرفتن توکن های دیگر استفاده کنند.

و این دقیقاً همان کاری است که عملیات بدافزار انجام داد. آنها از cBTC به عنوان وثیقه برای قرض گرفتن استیبل کوین ها از Compound، به ویژه USDT و DAI استفاده کردند. و با آن استیبل کوین ها سپس در صرافی های مختلف پول نقد کردند.

ایده در اینجا این است که اپراتورهای بدافزار تلاش میکردند منبع واقعی سرمایهشان را مخفی کنند و به نظر برسد که مستقیماً از Compound وجوه دریافت کردهاند.

در اینباره چکاری می توانیم بکنیم؟

به دلیل عمومی، قابل ردیابی و دائمی بودن بلاک چین، میتوانیم از آن برای شناسایی نه تنها عوامل غیرقانونی که سرمایههای بین زنجیرههای بلوکی را پر میکنند، استفاده کنیم، بلکه آنها را نیز متوقف کنیم. مکانیسم اصلی برای این کار، تجزیه و تحلیل بلاک چین است.

در اینجا اقداماتی وجود دارد که میتوانیم به عنوان یک صنعت برای مبارزه با پل زدن عوامل غیرقانونی وجوه انجام دهیم:

- با ارائه دهندگان اطلاعات بلاک چین برای شناسایی جریان های تراکنش متقابل زنجیره ای کار کنید تا به سرعت شناسایی کنید که وجوه غیرقانونی از یک شبکه به شبکه دیگر منتقل شده است.

- مسدود کردن آدرس های بازیگران غیرقانونی در دو طرف پل.

- ورودی ها و خروجی های پروتکل هایی را که به شدت توسط بازیگران غیرقانونی که بر روی منابع مالی پل می زنند مورد سوء استفاده قرار می گیرند، نظارت کنید.

با استفاده از این ابزار و ابزارهای دیگر، هدف ما حفظ یکپارچگی اکوسیستم و در عین حال تشویق مفاهیم نوآورانه مانند پلها برای گسترش اقتصاد کریپتو است.

[ad_2]

لینک منبع : هوشمند نیوز

آموزش مجازی مدیریت عالی حرفه ای کسب و کار Post DBA آموزش مجازی مدیریت عالی حرفه ای کسب و کار Post DBA+ مدرک معتبر قابل ترجمه رسمی با مهر دادگستری و وزارت امور خارجه |  آموزش مجازی مدیریت عالی و حرفه ای کسب و کار DBA آموزش مجازی مدیریت عالی و حرفه ای کسب و کار DBA+ مدرک معتبر قابل ترجمه رسمی با مهر دادگستری و وزارت امور خارجه |  آموزش مجازی مدیریت کسب و کار MBA آموزش مجازی مدیریت کسب و کار MBA+ مدرک معتبر قابل ترجمه رسمی با مهر دادگستری و وزارت امور خارجه |

مدیریت حرفه ای کافی شاپ |  حقوقدان خبره |  سرآشپز حرفه ای |

آموزش مجازی تعمیرات موبایل آموزش مجازی تعمیرات موبایل |  آموزش مجازی ICDL مهارت های رایانه کار درجه یک و دو |  آموزش مجازی کارشناس معاملات املاک_ مشاور املاک آموزش مجازی کارشناس معاملات املاک_ مشاور املاک |

- نظرات ارسال شده توسط شما، پس از تایید توسط مدیران سایت منتشر خواهد شد.

- نظراتی که حاوی تهمت یا افترا باشد منتشر نخواهد شد.

- نظراتی که به غیر از زبان فارسی یا غیر مرتبط با خبر باشد منتشر نخواهد شد.

ارسال نظر شما

مجموع نظرات : 0 در انتظار بررسی : 0 انتشار یافته : 0